<이론>

1. 개념

"AutoScan"은 BackTrack에서 사용되었던 네트워크 취약점 스캐닝 도구입니다.

AutoScan은 네트워크 환경 내에서 취약점을 찾아내는 데 도움을 주는 자동화된 도구로서 다음과 같은 기능을 수행합니다.

2. 역할

① 자동화된 스캐닝

AutoScan은 사용자의 개입 없이 자동으로 네트워크 스캐닝을 수행합니다. 이는 네트워크에 연결된 호스트 및 장치들을 검색하고, 각각의 시스템에 대한 취약점을 찾는 과정을 의미합니다.

② 포트 스캐닝

AutoScan은 네트워크 내의 시스템들의 오픈된 포트를 스캔하여 어떤 서비스가 실행 중인지 파악합니다. 이를 통해 공격자는 취약한 서비스를 식별하고 공격 시나리오를 구축할 수 있습니다.

③ 취약점 탐지

AutoScan은 스캐닝한 시스템들에 대해 취약점을 탐지합니다. 이러한 취약점은 보안 패치나 업데이트가 필요한 부분이며, 악의적인 공격으로부터 시스템을 보호하기 위해 해결해야 하는 문제들입니다.

④ 보고서 생성

AutoScan은 스캐닝 결과를 보고서 형태로 생성할 수 있습니다. 이 보고서에는 각 시스템의 스캔 결과와 발견된 취약점에 대한 정보가 포함되어 있어 보다 나중에 대응 및 조치를 취할 수 있도록 도와줍니다.

⑤ 사용 편의성

AutoScan은 사용자 친화적인 인터페이스를 제공하여 비전문가도 상대적으로 쉽게 사용할 수 있도록 디자인되었습니다.

3. 옵션

① 스캔 대상 지정

-t 또는 --target 옵션을 사용하여 스캔하고자 하는 대상을 지정할 수 있습니다. 단일 IP 주소 또는 IP 범위를 입력하여 스캔할 수 있습니다.

② 포트 범위 지정

-p 또는 --ports 옵션을 사용하여 스캔할 포트 범위를 지정할 수 있습니다. 예를 들어, -p 1-1024는 1부터 1024까지의 포트를 스캔하도록 지정할 수 있습니다.

③ 스캔 종류 선택

--udp 또는 --tcp와 같은 옵션을 사용하여 UDP 또는 TCP 포트 스캔을 선택할 수 있습니다.

④ 출력 형식 설정

-o 또는 --output 옵션을 사용하여 스캔 결과를 어떤 형식으로 출력할 것인지 지정할 수 있습니다. 예를 들어, -o xml은 XML 형식의 출력을 생성합니다.

⑤ 스캔 속도 조절

-r 또는 --rate 옵션을 사용하여 스캔 속도를 조절할 수 있습니다. 속도를 조절하여 네트워크 부하를 관리할 수 있습니다.

⑥ 취약점 데이터베이스 업데이트

--update 옵션을 사용하여 취약점 데이터베이스를 업데이트할 수 있습니다.

⑦ 특정 스캔 모듈 사용

--scan-module과 같은 옵션을 사용하여 특정 스캔 모듈을 선택하거나 사용할 수 있습니다.

⑧ 로그 파일 생성

-l 또는 --log 옵션을 사용하여 스캔 로그를 파일로 생성할 수 있습니다.

<실습>

환경 구성

타겟 : metasploit

공격 : BrackTrack

메타스플로잇을 실행시킵니다.

로그인을 한 뒤에 IP를 확인해 줍니다.

방화벽을 Disable을 해줍니다

이제 BrackTrack으로 이동해서 autoscan --help를 입력해서 옵션 및 내용을 살펴봅니다.

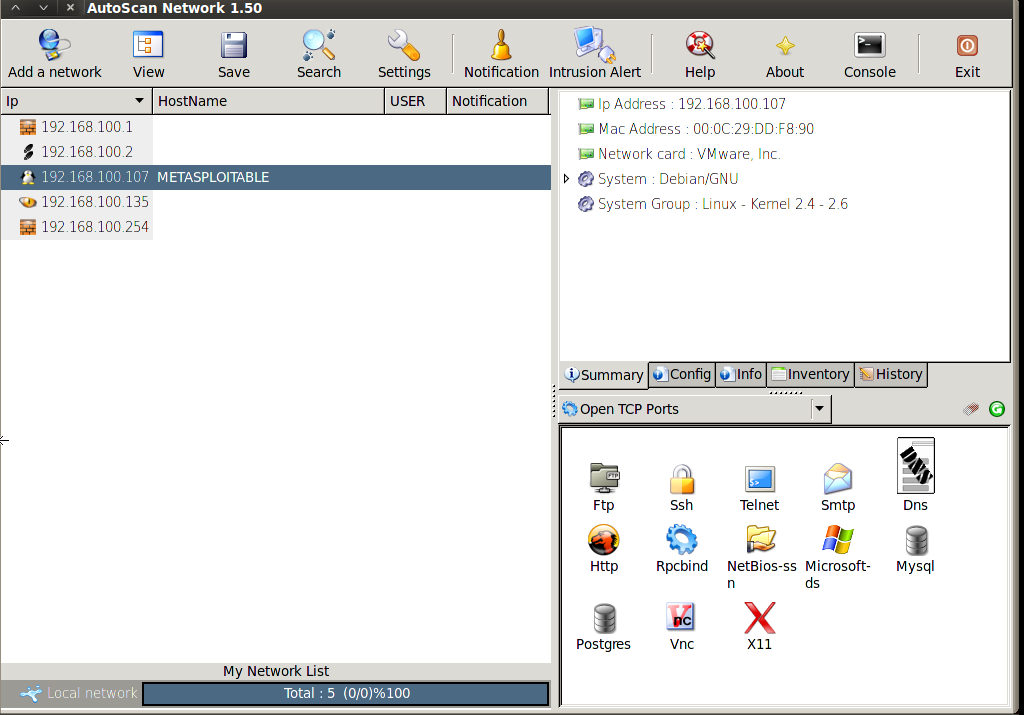

GUI를 위해 Applications-BackTrack-Information Gathering-Network Analtsis-Network Scanners-autoscan을 눌러줍니다.

Add를 눌러 자신의 IP대역을 추가해줍니다.

일정 시간이 지난 뒤 검색 대역에 들어가 있는 IP를 검색해줍니다.

※ RAM과 CPU코어에 따라 검색시간이 달라집니다.

Metasploitable를 눌러서 열려있는 포트와 서비스를 확인해줍니다.

'Attacking' 카테고리의 다른 글

| Windows 10 Hacking in VMware (0) | 2023.08.20 |

|---|---|

| SNMP를 활용하여 상대 운영체제의 정보 모으기 -3 (0) | 2023.08.17 |

| SNMP를 활용하여 상대 운영체제의 정보 모으기 -2 (0) | 2023.08.16 |

| SNMP를 활용하여 상대 운영체제의 정보 모으기 -1 (0) | 2023.08.16 |

댓글